Introducción

La aplicación de las Tecnologías de la Información y las Comunicaciones (TIC) en la medicina ha marcado un cambio de paradigma dentro de este sector 1. El empleo de las tecnologías digitales en la atención médica permite agilizar los trámites, la atención a los pacientes, apoyar los diagnósticos, facilitar el control de los procesos administrativos y garantizar la calidad de los servicios de salud 2. Además, contribuye a elevar la eficiencia y la reducción de errores en el tratamiento y monitoreo de enfermedades crónicas sin necesidad de aplicar procedimientos invasivos 3. En este ámbito, las redes de datos constituyen medios de comunicación fundamentales para la integración y el intercambio de información entre los diferentes equipos médicos 1.

Las redes de datos en instituciones de salud aunque se asemejan a las redes digitales empresariales en términos de arquitectura y configuración, denotan características singulares que imponen mayores riesgos de seguridad 1. Estos riesgos están relacionados con las terribles consecuencias que ocasionan los ciberataques en el bienestar de los pacientes 4.

Los sistemas de salud representan un objetivo atractivo para los ciberdelicuentes porque son una fuente de información valiosa deficientemente protegida. 3), (5-9) Esta información puede ser explotada mediante el robo, la suplantación de identidad y el fraude con el fin de adquirir sustancias médicas controladas. 1 Las intrusiones en redes digitales y las afectaciones en el acceso a sistemas e informaciones de entidades sanitarias constituyen amenazas que producen graves problemas de seguridad e impactan negativamente en el tratamiento de los pacientes. 8), (10

Los ciberataques en el sector de la salud se han incrementado en un 125% durante los últimos cinco años. 7 Estas transgresiones ocupan la octava posición de los fenómenos con mayor impacto a nivel mundial durante 2020. 11 Su repercusión económica en organizaciones de atención médica es significativamente mayor a las pérdidas que ocasionan en organizaciones de otros sectores. 7), (9 Entre los ciberataques más comunes se encuentran: Probing (sondeo de redes), Spoofing (suplantación de identidad), DoS (Denegación de Servicios), Brute Force Attack (ataque de fuerza bruta) y SQL Injections (inyecciones SQL). 1), (8), (9

La ciberseguridad en instituciones de salud es un tema de interés para la comunidad científica internacional. 12 Sin embargo, las investigaciones orientadas a fortalecer la seguridad de las redes de datos de estas organizaciones son escasas. 8), (9), (13), (14

Los Sistemas de Detección de Intrusiones (IDS, por sus siglas en inglés) constituyen una de las herramientas más utilizadas para garantizar la seguridad de las redes de datos porque detectan actividades sospechosas mediante el análisis y monitoreo del tráfico de paquetes de red. 15), (16-18 Estas herramientas permiten detectar ataques y violaciones de seguridad, implementar diferentes controles de supervisión, prevenir problemas de comportamiento y abusos en los sistemas interconectados a la red. 16

Los IDS pueden emplearse para proteger una red o un equipo en particular y en correspondencia al enfoque que utilicen pueden detectar comportamientos anómalos o ataques específicos. 19 Debido a la complejidad de los IDS y su aplicación en las arquitecturas de seguridad, es necesario realizar una evaluación objetiva de estas herramientas, con el propósito de seleccionar adecuadamente la solución que mejor se ajuste a los requerimientos de las organizaciones. 20 Existe una carencia de investigaciones donde se desarrolle un análisis crítico de las tendencias actuales de estas herramientas para contribuir a facilitar su selección e implementación. 17

La presente investigación tiene como objetivo realizar una revisión de la literatura relacionada con los principales IDS de código abierto existentes en la actualidad para contribuir a fortalecer la seguridad en redes de datos de organizaciones de salud. Se seleccionaron herramientas libres de código abierto porque constituyen soluciones efectivas de bajo costo para mejorar la ciberseguridad en las organizaciones. 21 Además, estas soluciones permiten enfrentar las restricciones económicas internacionales que dificultan la adquisición de tecnologías de avanzada en Cuba y contribuyen a alcanzar la soberanía tecnológica en el país. 22

Métodos

En esta investigación se desarrolló una revisión de la literatura donde se aplicó como metodología de investigación el enfoque de la vigilancia tecnológica. Esta metodología constituye un proceso informativo-documental-selectivo que recopila y organiza información relevante sobre un área de conocimiento concreta para contribuir a la toma de decisiones. 23 Se adoptó este enfoque por su relación con la innovación tecnológica en las organizaciones, elemento estrechamente relacionado con la aplicación de las TIC en instituciones de salud.

Para la búsqueda y captación de información se utilizaron los motores de búsqueda Google Scholar, Scielo y Science Direct, por ser herramientas gratuitas que abarcan un cúmulo considerable de artículos académicos. Se examinaron las fuentes bibliográficas disponibles durante el período 2013-2020, que permitieron su consulta íntegra y gratuita. Para el análisis y tratamiento de las fuentes obtenidas se emplearon como métodos científicos el analítico-sintético, el histórico-lógico y la triangulación teórica, lo que permitió disminuir el sesgo en la investigación y transformar la información adquirida en conocimiento útil para obtener conclusiones sobre el objeto de estudio.

Desarrollo

Arquitectura y clasificación de los IDS

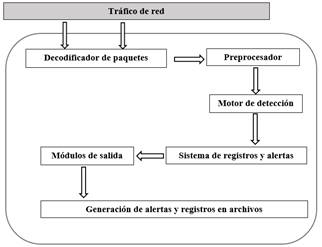

Los IDS están integrados por varios módulos 24, como se muestra en la Figura 1. Estos módulos se encargan de la obtención de datos, de su adaptación, preprocesamiento, análisis para determinar la existencia de intrusiones o comportamientos sospechosos y de la generación de alertas para su visualización por operadores y administradores de red. 24

La clasificación de los IDS se realiza según su enfoque, comportamiento ante las intrusiones y los tipos de sistemas que monitorean. 25), (26 Según su enfoque, se clasifican en: IDS de análisis de anomalías (A-IDS) y de análisis de firmas (S-IDS). 24 Los A-IDS diferencian patrones de tráfico normal del tráfico sospechoso, incluso aquellos de los que no han tenido conocimiento con anterioridad mediante el empleo de técnicas de machine learning. 17), (18 Los S-IDS detectan intrusiones analizando coincidencias exactas del tráfico de red con firmas de ataques conocidos. 17), (25), (27

En relación a su comportamiento, los IDS se clasifican en pasivos y activos. 26 Los IDS pasivos monitorean y analizan las actividades del tráfico de red para generar alertas dirigidas a operadores y administradores de las TIC; estas soluciones no realizan acciones de protección o corrección por sí mismas. 26 Los IDS activos, también conocidos como Sistemas de Prevención de Intrusos (IPS, por sus siglas en inglés), bloquean automáticamente los ataques sospechosos sin necesidad de supervisión o interferencia humana, proporcionando acciones de corrección en tiempo real ante los ataques. 26

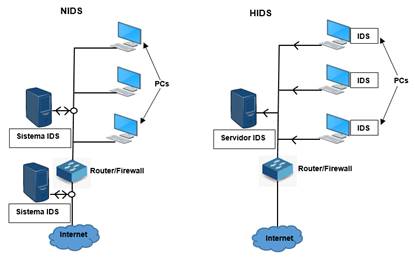

Según los sistemas que monitorean, los IDS se clasifican en: Sistemas de Detección de Intrusiones de Red (NIDS, por sus siglas en inglés) y Sistemas de Detección de Intrusiones en Equipos (HIDS, por sus siglas en inglés). 25 Los NIDS realizan la detección y el análisis del tráfico de red garantizando la seguridad dentro de esta y los HIDS permiten garantizar la seguridad en un equipo específico. 24), (25), (28), (29 A continuación (Fig.2) se muestran las posibles ubicaciones de los IDS en una red de computadoras. 30

Determinar la eficiencia y efectividad de estas soluciones facilita su adecuación a las necesidades de las organizaciones. 18), (21 Según los autores anteriores la eficiencia de los IDS se determina por el consumo de recursos de hardware durante su funcionamiento y su efectividad por la capacidad para identificar comportamientos maliciosos y actividades de intrusión. Esta última característica se evalúa mediante indicadores como las tasas de falsos positivos, falsos negativos y verdaderos positivos que son obtenidos durante el proceso de detección. 31

Tendencias actuales de los IDS

El estudio de las tendencias actuales de los IDS se realizó en dos pasos fundamentales y sobre la premisa de que fueran IDS de código abierto. En un primer momento se investigaron las soluciones más populares en el mercado, en la Figura 3 se muestran los IDS que durante 2020 lideran el mercado mundial según datos del sitio G2 Crowd, Inc. 32 Algunas soluciones como AlienVault, MacAfee Network Security Plataform y Palo Alto Networks Next-Generation Firewall son ampliamente reconocidas por su efectividad pero poseen como inconveniente que son herramientas con licencias privativas y limitan sus funcionalidades en versiones libres de pago. Además, se plantea que las versiones comerciales de los IDS generalmente no brindan el rendimiento ideal que anuncian y podrían comprometer la seguridad de las redes informáticas. 31

En un segundo momento se realizó un análisis de la literatura publicada durante el período comprendido entre 2013 y 2020 para identificar los IDS de código abierto más estudiados por los diferentes autores consultados. En la Tabla 1 se muestran los resultados obtenidos.

Tabla 1 IDSde código abierto identificados en la literatura.

| IDS | |

|---|---|

| (20, 21, 25, 28 - 31, 33-37) | Snort |

| (19, 21, 25, 28, 31, 34-37) | Suricata |

| (24,28, 34-38) | Zeek (antiguamente Bro) |

| (20) | Ourmon |

| (20) | Samhain |

| (34, 37) | Ossec |

| (37) | Tripwire |

El enfoque de los IDS, su comportamiento, soporte técnico, compatibilidad con diferentes estándares de interconexión de redes basados en internet y sistemas operativos, fueron aspectos considerados para su selección y análisis. Estos datos fueron extraídos de los sitios oficiales de los fabricantes de las herramientas. Se realizó una triangulación de los resultados obtenidos y se determinó que los IDS Snort y Suricata cumplen con los criterios de selección establecidos (Tabla 2).

Tabla 2 Característicasde los IDS seleccionados.

| IDS | Licencia | Compatibilidad | Estándares de interconexión | Enfoque | Soporte técnico | IPS | Tipo |

|---|---|---|---|---|---|---|---|

| AlienVault | Propietaria/Libre | Linux y Windows | IPv4/IPv6 | S-IDS | Sí | No | HIDS |

| MacAfee Network Security Plataform | Propietaria | Linux y Windows | IPv4/IPv6 | A-IDS, S-IDS | Sí | Sí | NIDS |

| Palo Alto Networks Next-Generation Firewall | Propietaria | PAN-OS | IPv4/IPv6 | A-IDS, S-IDS | Sí | Sí | NIDS |

| Snort | Libre | Linux, FreeBSD, Windows, MacOS | IPv4/IPv6 | A-IDS, S-IDS | Sí | Sí | NIDS |

| Suricata | Libre | Linux, FreeBSD, Windows, MacOS | IPv4/IPv6 | A-IDS, S-IDS | Sí | Sí | NIDS |

| Zeek | Libre | Linux, FreeBSD, MacOS | IPv4/IPv6 | A-IDS, S-IDS | Sí | No | NIDS |

| Ourmon | Libre | Linux, FreeBSD | IPv4 | A-IDS | No | No | NIDS |

| Samhain | Libre | Unix, Linux, Cygwin/Windows | IPv4/IPv6 | S-IDS | Sí | No | HIDS |

| Ossec | Libre | Linux, FreeBSD, Windows, MacOS | IPv4/IPv6 | S-IDS | Sí | No | HIDS |

| Tripwire | Libre | Linux, Windows | IPv4/IPv6 | S-IDS | Sí | No | HIDS |

La compatibilidad de Snort y Suricata con múltiples sistemas operativos facilita su implementación por parte de los administradores de red en las organizaciones. Ambas soluciones combinan distintos enfoques para la detección de intrusiones y operan con las mismas bases de firmas, elemento que agiliza su actualización ante la aparición de nuevos tipos de amenazas e intrusiones. La capacidad de estas herramientas para operar en modo IPS les brinda autonomía y fortalece la seguridad de los sistemas que monitorean.

Desventajas de los IDS

La principal desventaja de los IDS radica en sus índices de eficiencia y efectividad, fundamentalmente en redes con grandes flujos de datos. 26), (31), (39 Si el tráfico de red excede la capacidad de análisis del IDS ya sea por el tamaño de los paquetes, su velocidad, o por limitaciones del hardware donde opera la herramienta, esta puede rechazarlos sin realizar su análisis, situación que repercute negativamente en la seguridad del sistema porque los paquetes rechazados pueden ser producto de una intrusión o tráfico malicioso. En estos casos el IDS pierde efectividad y la seguridad de la red será comprometida.

Los autores de la presente investigación no identificaron un consenso en la literatura consultada sobre el IDS de código abierto con mejores índices de eficiencia y efectividad. Sin embargo, se determinó que los criterios de los autores consultados están divididos en tres soluciones respectivamente: Snort 20,21,30,31,33, Suricata 24,36,40 y Zeek. 35,36

Discusión

La adopción de medidas de prevención, monitoreo y mitigación constituye una vía efectiva para evitar ataques cibernéticos y elevar la seguridad en instituciones de salud 41. En este aspecto, los IDS desempeñan un rol fundamental porque son herramientas de monitoreo que contribuyen a implementar medidas para prevenir intrusiones en las redes de datos.

Los resultados obtenidos en este trabajo evidencian que los IDS Snort y Suricata constituyen potentes soluciones de código abierto capaces de monitorear las redes de datos y prevenir posibles ataques cibernéticos. En la presente investigación se determinó que ambas soluciones ofrecen rendimientos de seguridad superiores a sus similares en el mercado, en lo que se concuerda con otros autores. 31), (33), (36), (40

Sin embargo, para mantener un desempeño óptimo, los IDS requieren al igual que cualquier sistema informático de actualizaciones sistemáticas. Además, aunque estas herramientas disminuyen la ocurrencia de posibles intrusiones y ataques informáticos a las redes de datos, no garantizan la invulnerabilidad de estos medios. Por esta razón, es recomendable su integración con diferentes herramientas de seguridad como los firewalls.

Conclusiones

Se identificó que Snort y Suricata constituyen los IDS de código abierto más estudiados en la literatura durante el período 2013-2020. La compatibilidad de estas soluciones con los protocolos IPv4/IPv6, su capacidad de análisis mediante el uso firmas y detección de anomalías y su funcionamiento en modo IPS constituyen elementos que resaltan su desempeño respecto a otras herramientas de detección de intrusiones. Además, la integración con diferentes sistemas operativos facilita su implementación y despliegue en las organizaciones.

El empleo de Snort y Suricata en los esquemas de ciberseguridad de las instituciones médicas contribuirá a disminuir el riesgo de intrusiones y ataques cibernéticos. Los autores de este trabajo proponen como tema para futuras investigaciones evaluar la eficiencia y efectividad de Snort y Suricata en el ambiente real de una institución de salud cubana.