Mi SciELO

Servicios Personalizados

Revista

Articulo

Indicadores

-

Citado por SciELO

Citado por SciELO

Links relacionados

-

Similares en

SciELO

Similares en

SciELO

Compartir

Revista Cubana de Ciencias Informáticas

versión On-line ISSN 2227-1899

Rev cuba cienc informat vol.12 no.1 La Habana ene.-mar. 2018

ARTÍCULO ORIGINAL

Montaje y control de una red Wi-Fi® asegurada a nivel empresarial con WPA2-Enterprise

Setup and control of a Wi-Fi® network at enterprise level was secured with WPA2 Enterprise

Luis Felipe Domínguez Vega1*

1Desoft División Matanzas, Calle 151, # 29801 e/ 298 y 300 Pueblo Nuevo. Matanzas, Matanzas, Cuba

*Autor para la correspondencia: luis.dominguez@mtz.desoft.cu, ldominguezvega@gmail.com

RESUMEN

El presente documento brinda los mecanismos para el montaje y monitoreo de una red Wi-Fi® en la empresa, abogando por un alto nivel de seguridad y control de todos los dispositivos referentes a dicha red inalámbrica. Se hace uso de routers inalámbricos con soporte de autenticación WPA2-Enterprise, así como la posibilidad de cambiar su firmware y sistema operativo hacia OpenWRT para una mayor eficiencia y seguridad del propio hardware. Se describe la puesta en marcha de un servidor RADIUS con el software freeradius bajo el sistema operativo GNU/Linux, en la distribución Debian en su versión stretch. También se demuestra la instalación de un servidor de base de datos ElasticSearch, con un servidor de ficheros log, Logstash y un visualizador de datos, Grafana. Se obtiene un sistema de autorización por certificado de usuario y cifrado independiente por dispositivo.

Palabras clave: certificado, control, seguridad, wifi, wpa2-enterprise.

ABSTRACT

The present written paper offers the mechanisms for the set-up and monitoring of a network Wi-Fi in the company, supporting a high security level and control from all the referent devices to the aforementioned wireless net. WPA2-Enterprise, as well as the possibility of changing their firmware and operating system toward OpenWRT for a bigger efficiency and certainty of the own hardware does use of wireless routers with support of authentication itself. It explains him the starting of a RADIUS server with the freeradius software under the operating system GNU/Linux Debian Stretch. ElasticSearch, with a server also demonstrates the installation of a base server of data himself of card indexes log, Logstash and a visual display unit of data, Grafana. A system of authorization through certificate property of user is obtained and independent encryption for device.

Key words: certified, control, security, wifi, wpa2-enterprise.

INTRODUCCIÓN

El desarrollo de la tecnología en torno a las telecomunicaciones ha permitido deshacernos de los cables casi en su totalidad a la hora de comunicar los distintos dispositivos informáticos producidos en la actualidad. En el presente documento se asume que el lector tenga conocimientos básicos acerca de las redes Wi-Fi® y la administración de servidores GNU/Linux. La seguridad es un tema polémico en la actualidad pues realmente nunca se está completamente seguro en la red, debido a que siempre existen “agujeros” por donde los malintencionados podrían aprovecharse de las vulnerabilidades de los sistemas; pero la mayor vulnerabilidad siempre recae en el propio usuario, que por un simple ejemplo, al poner una contraseña de baja complejidad no entendería que, a favor de su frase de acceso fácil de recordar, crea una brecha de seguridad que podría incurrir en graves delitos de la Seguridad Informática, como suplantación de identidad (la más común), utilización de los servicios empresariales por personas no autorizadas, entre otros.

Con la llegada de la era del cable-less (sin cables) se han aumentado los ataques a las redes, puesto que debido a su propia estructura, los ataques que se realizan no se puede saber con exactitud el origen de estos, debido a que todo ocurre a través de radiofrecuencia, que para determinar la ubicación exacta de un emisor o receptor es un tanto difícil, incluso utilizando equipamiento dirigido a esta faena (puesto que existen métodos, como variar la potencia de transmisión y recepción que crean falsos positivos en estos equipos). Hoy en día cualquier persona malintencionada sin conocimiento alguno del proceso interno de los protocolos de red, puede fácilmente violar su seguridad, debido a la inmensa cantidad de software realizado con este fin o con el de ser utilizado por auditores de seguridad, incluso distribuciones de GNU/Linux dedicadas explícitamente a esta faena, como lo son Kali [Linux, 2017] (anteriormente conocida como BackTrack) orientada a todo tipo de ataques y WifiSlax [seguridadwirelessnet, 2017] enfocada más a las redes Wi-Fi®.

El principal riesgo se encuentra a la hora de enfocar la seguridad en un entorno empresarial, puesto que si se implementa una red de este tipo en un entorno hogareño no se requiere un nivel tan seguro, debido a que los datos transmitidos no son de gran magnitud en su importancia. En cuanto a la empresa, donde se tramitan datos confidenciales, además de ser objetivo de ataques, ya sea por temas de prueba, obtener información, contrarrevolución; el riesgo a que haya una vulnerabilidad es de un mayor interés, además de seguridad nacional.

El texto no incluye explicaciones muy internas sobre las herramientas, protocolos o fallas de seguridad, es responsabilidad del lector de querer indagar más en dichos temas.

Hardware instalado

Aunque la explicación en el documento es de manera genérica, para dar al lector una idea práctica sobre el hardware actual donde se encuentra desplegado todo lo expuesto en el presente trabajo, se detallan los dispositivos hardware, así como sus especificaciones.

Routers inalámbricos Se han desplegado 2 TP-Link® N600 (TL-WDR3600) brindando Wi-Fi® en las dos bandas (2.4Ghz y 5 Ghz).

Servidores Dos PC de escritorio (aunque se puede implementar en una sola PC, se mantiene lo más fiel posible a la estructura actual):

-

El controlador de dominio con un procesador Intel® Core™ i7-4770 @ 3.40GHz (Aunque con un procesador AMD® o Intel® que mantenga una velocidad superior a 1.8 GHz es suficiente) y 4 Gbyte de RAM.

-

El servidor RADIUS se ha virtualizado sobre Proxmox, otorgándose 512 Mb de RAM y 2 núcleos del procesador Intel® Core™ i5-4460 @ 3.20GHz. Debido al poco consumo de recursos del servidor RADIUS, se puede implementar sobre el propio controlador de dominio, pero por razones organizativas se decide su implementación de manera virtual. En un futuro se optará por la implementación de Docker para su “virtualización”, lo que ahorraría más recursos al utilizar el propio kernel del Sistema Operativo (logrado igualmente con los contenedores LXC de Proxmox).

Software instalado

Todo el software utilizado se encuentra bajo licencias libres y se encuentra en el repositorio de paquetes del Sistema Operativo.

-

Sistema Operativo GNU/Linux Debian Stretch.

-

Controlador de Dominio Samba (en modo de Directorio Activo) en su versión 4.5.2+dfsg-2.

-

DNS Bind9 en su versión 9.10.3.dfsg.P4-10.

-

RADIUS Freeradius en su versión 3.0.12+dfsg-4.

-

SSL OpenSSL en su versión 1.1.0c-2.

-

Base de Datos ElasticSearch en su versión 5.1.2.

-

Servidor Log LogStash en su versión 5.1.2.

-

Cliente Log FileBeat en su versión 5.1.2.

-

Visualización Grafana en su versión 4.1.0.

Métodos de seguridad en la Wi-Fi®

Es válido aclarar algunos aspectos relacionados con la seguridad de las redes Wi-Fi®, si bien todos los que hemos configurado una red de este tipo siempre al llegar al apartado de seguridad nos detenemos a verificar el soporte del sistema, se sabe que existen varios tipos de mecanismos de seguridad (como WEP, WPA2, WPA2-Enterprise, Portales Cautivos, restricción por MAC, etc.); realizando investigaciones y pruebas prácticas para determinar la seguridad real de dichos métodos, se ha llegado a la conclusión que:

Restricción por MAC Es uno de los métodos más fáciles de configurar además de atacar, puesto que el cambio de MAC es una tarea realmente sencilla. Un atacante podría quedarse “escuchando” todos los paquetes en el aire e interceptar aquellas estaciones que se encuentren vinculadas al AP y cambiar su propia MAC por ésta y por tanto pasar esa barrera.

Portales Cautivos En experiencia propia del autor del presente documento, ha realizado un extenso análisis de dicho sistema, dejando mucho que desear en cuanto a la seguridad que presenta. En su opinión es un tanto grave la situación que presentan, pues dan una falsa expectativa de seguridad; debido a que existen métodos para suplantar el IP y la MAC de alguno de los clientes conectados y por tanto violar completamente dicho mecanismo. Han surgido métodos intentando contrarrestarlo, cómo el de evitar que los clientes se puedan comunicar entre sí, pero a la hora de que muchos de estos sistemas se montan sobre redes abiertas (sin protección, ni encriptado) toda la información se visualiza a la hora de utilizar las tarjetas Wi-Fi® en su modo monitor y por tanto extraer toda la información necesaria para evitar esas barreras. En conclusión, es muy fácil violentar este mecanismo.

WEP Es un método de cifrado el cual su ruptura está muy bien documentada [Luz, 2010; Trapani, 2011; Tarlogic, 2017], el método consiste en guardar por un corto tiempo el tráfico que genera un AP con los clientes utilizando este nivel de encriptado; por problemas de implementación en el cifrado se obtiene la clave.

WPA2 Aunque actualmente no existe un método para obtener la frase de acceso de manera pasiva (sin intentar acceder al AP), este método es susceptible a la suplantación de AP [Wikipedia, 2016; Chaudhary, 2014; Dynamic, 2011], donde la persona malintencionada crea un AP con el mismo nombre (SSID) e identificador (BSSID) y por tanto el cliente cree que es el AP real, pero esta vez se conecta sin seguridad, a la hora de utilizar el cualquiera de los servicios de la red es dirigido a una página preparada (ataque de ingeniería social) para pedir la contraseña del AP real. Existen programas (como Linset o Evil Twin) que abstraen a todo usuario del conocimiento para realizar estos ataques, aumentando el campo de acción de origen de los ataques.

WPA2-Enterprise Siendo escogido por el autor del texto para su implementación en la red que administra en su institución, pretende ser el método de seguridad de facto para un nivel empresarial de seguridad, debido a que utiliza toda la potencia de encriptación de WPA2 (directamente refiriéndose a la utilización de CCMP-AES) con la posibilidad de utilizar sub-mecanismos de autenticación, evitando compartir una misma frase de acceso para todos los clientes; el implementado por el autor y por tanto recomendado es el EAP-TLS. Se darán las pautas necesarias para la implementación del EAP-TTLS además para casos necesarios.

-

EAP-SIM Aunque no se aborda en el presente documento, es un método que basa su seguridad sobre las claves privadas alojadas en las propias tarjetas SIM, las cuales son ofrecidas por la empresa de telecomunicaciones (en nuestro caso ETECSA).

-

EAP-TLS Utiliza un canal cifrado a través de certificados de seguridad instalados en el equipo cliente.

-

EAP-TTLS Parecido al anterior, pero agrega una capa de transporte seguro, muy utilizado para cuando no se usan certificados, es decir para el uso de usuario y contraseña.

Aunque este método es susceptible a ataques de AP falsas siempre y cuando el usuario no lee las alertas propias de los dispositivos, esto ocurre porque a la vez de conectarse a un AP con este nivel de seguridad, se brinda un certificado de servidor, informando sobre la entidad de certificación, si el dispositivo cliente encuentra una invalidez con respecto al entregado por el administrador de red para su uso a la hora de conectarse en el AP, se informa, brindándole al usuario la posibilidad de ignorar dicha alerta y por ende conectándose, de lo que pudiera devenir en que el cliente presente en la autenticación su certificado y posibilitando al atacante capturarlo, pero si se ha creado un certificado con las normas que se expondrán en el siguiente documento, con una llave de 4096 bits, no sería de utilidad al atacante, pues tendría que, a través de fuerza bruta, detectar la parte privada del certificado, llegando a ser una tarea que la actualidad es prácticamente imposible de determinar en un tiempo menor a los 1000 años.

De aquí se deriva también la importancia de tener una política robusta de contraseñas en el dominio, debido a que si adiciona el soporte para usuario y contraseña en la autenticación de la Wi-Fi® se podría obtener la contraseña utilizando fuerza bruta fácilmente si fuera de baja complejidad.

Configuraciones generales

En primera instancia se debe decidir cuál será el método utilizado para la autenticación de los usuarios en la red Wi-Fi®, utilizando como protocolo de seguridad WPA2-Enterprise. Se recomienda por lo comentado anteriormente la utilización de EAP-TLS, además de si se requiere de autenticación de usuario y contraseña, EAP-TTLS, utilizando el controlador de dominio como origen de los datos.

Configurando el servidor de dominio samba

En el caso de que tengamos la necesidad de una autenticación de usuario y contraseña para conectarse al AP, tendríamos que instalar un servidor Samba en modo de Active Directory, de esta manera actuará como un servidor DNS, Kerberos y LDAP, así como los comunes en un controlador de dominio de Microsoft® Windows™ (la decisión acerca de la utilización de un servidor samba completo, en vez de un servidor OpenLDAP, es debido a la infraestructura de la red interna empresarial).

Primero se instala el paquete samba, luego con el comando (como root) samba-tool domain provision luego se adiciona un grupo al dominio con samba-tool group add WiFi el cual representará los usuarios con permisos de acceso a la Wi-Fi® adicionándolos con samba-tool group addmembers WiFi usuario.

Uniendo GNU/Linux al dominio de manera ligera

El autor se refiere con la unión ligera al dominio, en que se cree la cuenta de equipo en el dominio, pero que no autentique contra este los usuarios en el sistema, de esta manera se pueden usar los servicios de winbind para la consulta de usuarios y autenticación.

Lo primero es instalar el paquete samba y winbindd (servidor de winbind), luego modificamos el fichero alojado en la dirección “/etc/samba/smb.conf” que debería quedar parecido a lo siguiente:

[global]

workgroup = DOMINIO

security = ads

realm = DOMINIO.CU

netbios name = NOMBRE_SERVIDOR

password server = IP_SERVIDOR_DOMINIO

winbind uid = 10000-20000

winbind gid = 10000-20000

winbind use default domain = yes

winbind enum users = yes

winbind enum groups = yes

domain master = no

Paso seguido se modifica “/etc/krb5.conf” quedando:

[libdefaults]

default_realm = DOMINIO.CU

dns_lookup_kdc = no

dns_lookup_realm = no

ticket_lifetime = 24h

[realms]

DOMINIO.CU = {

kdc = IP_SERVIDOR_DOMINIO

admin_server = IP_SERVIDOR_DOMINIO

default_domain = dominio.cu

}

[domain_realm]

.dominio.cu = DOMINIO.CU

dominio.cu = DOMINIO.CU

Por último, se ejecuta el comando net ads join -UAdministrator y esperamos a que se cree la cuenta del servidor en el dominio. Para comprobar la unión al dominio, se puede utilizar el comando wbinfo -u listando todos los usuarios existentes en el dominio.

Configurando el servidor RADIUS freeradius

Lo primero es instalar el paquete freeradius, paso seguido debemos editar el fichero que contiene la configuración acerca de los clientes que se conectarán al servidor “/etc/freeradius/3.0/clients.conf”:

client AP_REDES {

ipaddr = IP.AP

secret = "OpenWRT"

limit {

idle_timeout = 30

}

}

client AP_DESARROLLO {

ipaddr = IP.OTRO.AP

secret = "OpenWRT"

limit {

idle_timeout = 30

}

}

Luego editamos el fichero “/etc/freeradius/3.0/sites-enabled/default” que define el sitio principal y desactivamos todos los métodos de acceso y autenticación que no sean eap. Por último, se edita el fichero “/etc/freeradius/3.0/mods-available/eap” con todo lo referente a los certificados, al igual que el anterior se desactiva con todo lo que no sea referente a TLS o TTLS. Dichos ficheros están muy bien documentados, por lo que el usuario encontrará fluido el proceso de configuración de éstos.

Configurando la gestión de certificados de freeradius

Basándonos en [FreeRADIUS, 2014], el paquete trae consigo un conjunto de herramientas para la creación de los certificados de usuarios, sin tener que utilizar directamente los comandos de OpenSSL. El proceso se basa en la modificación de varios ficheros para identificar su entidad a la hora de la emisión de los certificados.

Configurando los AP

En el caso práctico de la institución administrada por el autor, los dispositivos con que cuenta incorporan soporte para la autenticación de WPA2-Enterprise con el firmware original, pero no es muy estable. El autor se inclina por la utilización de tecnologías libres siempre y cuando no supongan una disminución real de la seguridad o de prestaciones. Para el caso de OpenWRT (distribución de GNU/Linux dedicada a los routers inalámbricos) tiene soporte completo para dicho dispositivo, por lo que se decide el reemplazo completo del firmware por el presentado para el uso de este Sistema Operativo (que en pruebas realizadas se argumenta que la estabilidad del servicio brindado sobre éste es alta).

Para la instalación de OpenWRT, basta con descargar el fichero de actualización del firmware de su página web y proceder como una actualización normal del firmware del dispositivo, con la salvedad de que todo el sistema será removido. OpenWRT por defecto desactiva los dispositivos inalámbricos hasta que no estén configurados correctamente. Una vez iniciado por primera vez, el dispositivo se configura con un IP de 192.168.1.1. Hay que tener en cuenta que para agregarle el soporte a OpenWRT para WPA2-Enterprise es necesario desinstalar el programa wpad-mini e instalar su versión completa wpad.

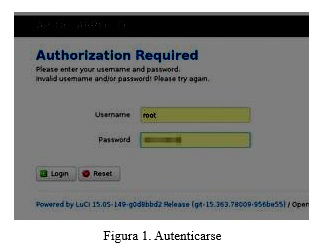

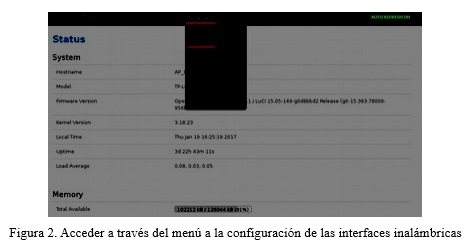

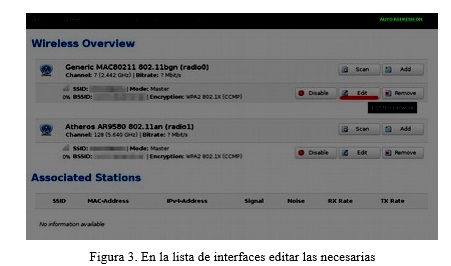

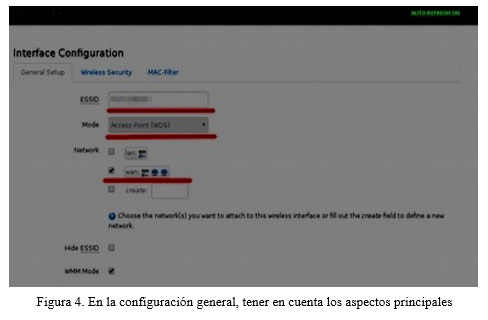

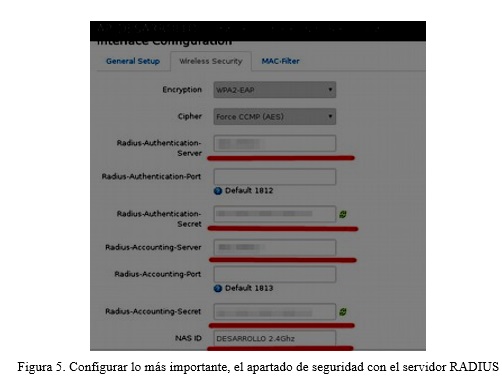

Se procede: Ver figura 1, figura 2, figura 3, figura 4, figura 5

Monitoreo

La instalación del software utilizado para el monitoreo queda fuera del ámbito del documento, simplemente añadir que los paquetes utilizados (para ElasticSearch, LogStash, FileBeat y Grafana) se tuvieron que descargar utilizando la red Tor, puesto que los servidores donde se encuentran alojados no permiten tráfico hacia nuestro país. Se indicarán a continuación los detalles más relevantes en la instalación del sistema para permitir al administrador de red tener una visualización del estado de esta.

ElasticSearch

La instalación por defecto tiene todo lo necesario, solo aclarar que dicho servidor hace un uso elevado de RAM, debido a su motor de búsqueda de texto completo Lucene.

Además de lo anterior se debe, para evitar problemas de seguridad, modificar el fichero “/etc/elasticsearch/elasticsearch.yml” y cerciorarse de que el campo de configuración network.host contenga el valor 127.0.0.1 para evitar que escuche de manera externa nuestro servidor de Base de Datos No SQL.

LogStash

Este servidor es el encargado de obtener todos los datos de logs de los servidores y filtrarlos, además de organizar su salida para distintos índices en el servidor de ElasticSearch. Para el caso referente al actual documento, debemos editar el fichero de configuración “/etc/logstash/logstash.yml” y configurar el parámetro http.host con la dirección por la cual escuchará el servidor. Acto seguido se crearían los ficheros de configuración específicos para cada cliente [Elastic, 2017].

FileBeat

Una versión ligera de LogStash, escrita en C, cuya misión simplemente es leer los ficheros de logs para enviarlo hacia un servidor, ya sea ElasticSearch o LogStash; de estos servidores el autor lo configura para el envío de toda la información hacia LogStash, centralizando todo hacia este último, el cuál es el encargado de salvar en ElasticSearch todo ese contenido.

Grafana

Es un servicio web dedicado a la visualización a través de paneles de los datos obtenidos a través de sus orígenes de datos, hay que tener en cuenta que el soporte para la versión 5.x de ElasticSearch hay que tener la versión superior a 4.1 de Grafana. El proceso de configuración de los paneles queda fuera del alcance del documento, ejemplos instalados en la red:

CONCLUSIONES

Se podría decidir si implementar o no la propuesta aquí expuesta, se podría pensar en no pasar el trabajo de tener que implementar todos los servicios, ni tener que modificar tantos archivos, pero, el día que en la red ocurra un evento de violación de seguridad, se preguntarán ¿y no se podía haber asegurado un poco más la red?

Todo el sistema se basa en instalar el software en donde mejor se use; por ejemplo, para ElasticSearch existe un software parecido a Grafana, Kibana; pero éste no fue programado con la finalidad de la visualización de datos sobre el tiempo, por tanto, se opta por la solución descrita.

Con todo el sistema instalado y funcionando con las configuraciones correctas brinda una seguridad elevada y tranquilidad al administrador de red, además de aportarle la posibilidad a este del conocimiento del estado de la red en todo momento, guardando en ElasticSearch todo el historial para casos donde se requiera consultar datos pasados.

Desde la creación del presente documento hasta la fecha en que usted se encuentra leyéndolo, deben haberse creado otros mecanismos que fortalezcan ligeramente lo que aquí se expone; el autor con la propuesta presentada espera que el lector encuentre un nuevo campo de investigación y punto de vista de ver la seguridad, donde la investigación constante y la propia prueba de la red es la única que “asegura” un nivel elevado en cuanto a evitar sucesos indeseados en la red.

REFERENCIAS BIBLIOGRÁFICAS

Chaudhary, Shashwat. 2014. Evil Twin Tutorial - Kali Linux Hacking Tutorials. [Online] Julio 14, 2014. http://www.kalitutorials.net/2014/07/evil-twin-tutorial.html.

Dynamic, Technic. 2011. Hacking WPA 2 Key - Evil Twin Method (No Bruteforce). [Online] Diciembre 28, 2011. https://www.youtube.com/watch?v=R6I0GeEh22c.

Elastic. 2017. Configuring Logstash | Logstash Reference [5.1] | Elastic. [En línea] 2017. https://www.elastic.co/guide/en/logstash/current/configuration.html.

FreeRADIUS. 2014. Deploying RADIUS: Production Certificates. [En línea] 2014. http://deployingradius.com/documents/configuration/certificates.html.

Linux, Kali. 2017. Kali Linux | Penetration Testing and Ethical Hacking Linux Distribution. [Online] 2017. https://www.kali.org/.

Luz, Sergio De. 2010. Cómo Hackear una red WiFi con encriptación WEP. [En línea] 6 de Octubre de 2010. https://www.redeszone.net/seguridad-informatica/hackea-una-red-wifi-protegida-con-wep/.

seguridadwireless.net. 2017. Live Wifislax. [En línea] 2017. http://www.wifislax.com/.

Tarlogic. 2017. Cómo hackear wifi y redes wifi WEP y WPA con Acrylic en windows. [En línea] 2017. https://www.tarlogic.com/programas-wifi/acrylic-wifi/hack-de-contrasenas-wifi-wep-y-wpa-con-acrylic-en-windows/.

Trapani, Gina. 2011. How to Crack a Wi-Fi Network's WEP Password with BackTrack. [Online] Octubre 2011. http://lifehacker.com/5305094/how-to-crack-a-wi-fi-networks-wep-password-with-backtrack.

Wikipedia. 2016. Evil twin (wireless networks) --- Wikipedia, The Free Encyclopedia. [Online] 2016. https://en.wikipedia.org/w/index.php?title=Evil_twin_(wireless_networks)&oldid=745018078.

Recibido: 11/12/2017

Aceptado: 22/01/2018